О Maltego

В этой статье разберем один из самых известных OSINT-фреймворков. Расскажем, какие у него есть особенности и как с ним можно работать.

Что такое Maltego ?

Maltego — один из самых известных OSINT-фреймворков для персональной и корпоративной разведки. Это инструмент с графическим интерфейсом, позволяющий извлекать информацию, опубликованную в Интернете различными способами, и собирать сведения о любом человеке. Maltego также может строить списки DNS и собирать данные из социальных сетей в удобном для чтения формате.

Мы можем использовать инструмент для визуализации собранных данных — версия Maltego для сообщества поставляется в комплекте с Kali Linux.

Как пользоваться Maltego

Задачи Maltego называются трансформациями. Трансформации встраиваются в инструмент и определяются как кодовые сценарии, выполняющие определенные задачи. Maltego также имеет ряд подключаемых модулей, включая SensePost, Shodan, VirusTotal и ThreatMiner.

Что делает Maltego?

Maltego — это программа, которая может быть использована для выявления отношений и связей в реальном мире между:

Людьми

Группами людей (социальные сети)

Компаниями

Организациями

Веб-сайтами

Выявлять инфраструктуру:

Домены

DNS-имена

Поддержку сущностей NetBlocks

IP-адреса

Фразы

Аффилиации

Документы и файлы

Cущности, связанные между собой с помощью открытых источников.

Maltego работает под Windows, Mac и Linux, поскольку использует Java. Графический интерфейс пользователя (GUI) позволяет легко увидеть взаимосвязи. Уникальность Maltego заключается в том, что в нем используется мощная и гибкая структура, формируемая по желанию пользователя.

Чем Maltego может быть полезным?

Maltego можно использовать на этапе сбора информации при решении любых задач, связанных с безопасностью. Это экономит время и позволяет работать более точно и грамотно. Инструмент позволяет осуществлять более мощный поиск и получать более точные результаты.

Если доступ к «скрытой» информации имеет решающее значение для вашей задачи, Maltego поможет вам найти ее.

Настройка Maltego в Kali Linux

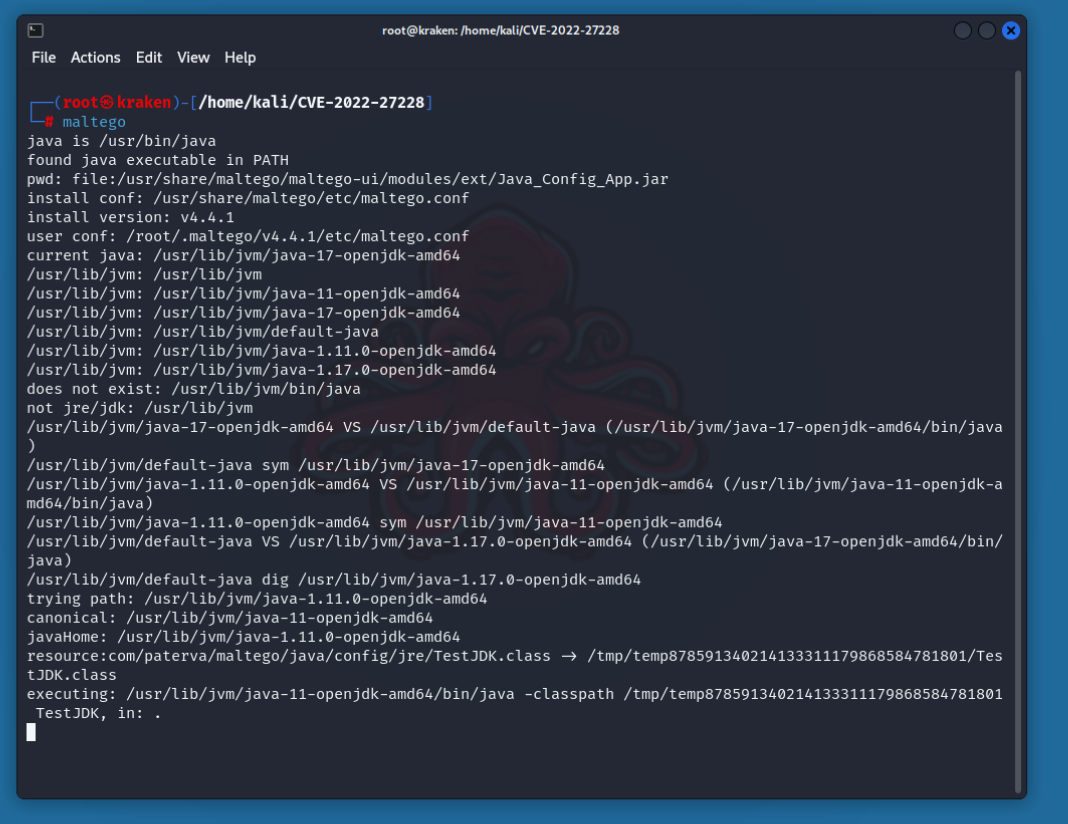

Самый простой способ получить доступ к инструменту — набрать в терминале команду maltego.

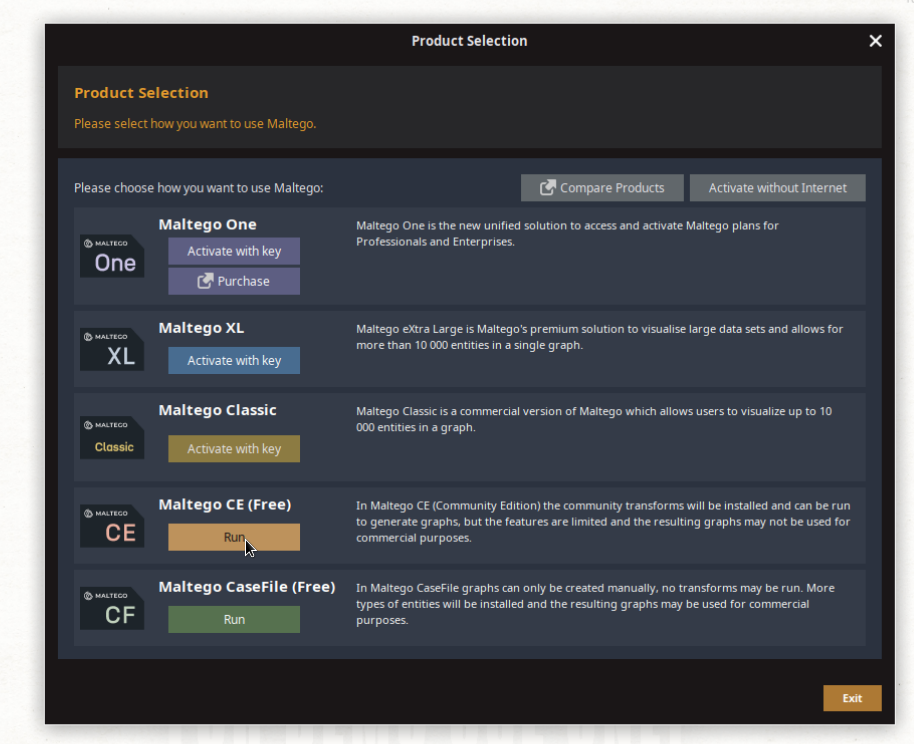

При первом открытии Maltego появляется страница выбора продукта, на которой можно приобрести различные версии Maltego, однако Community-версия Maltego бесплатная, поэтому выбераем Maltego CE → нажимаем кнопку Start.

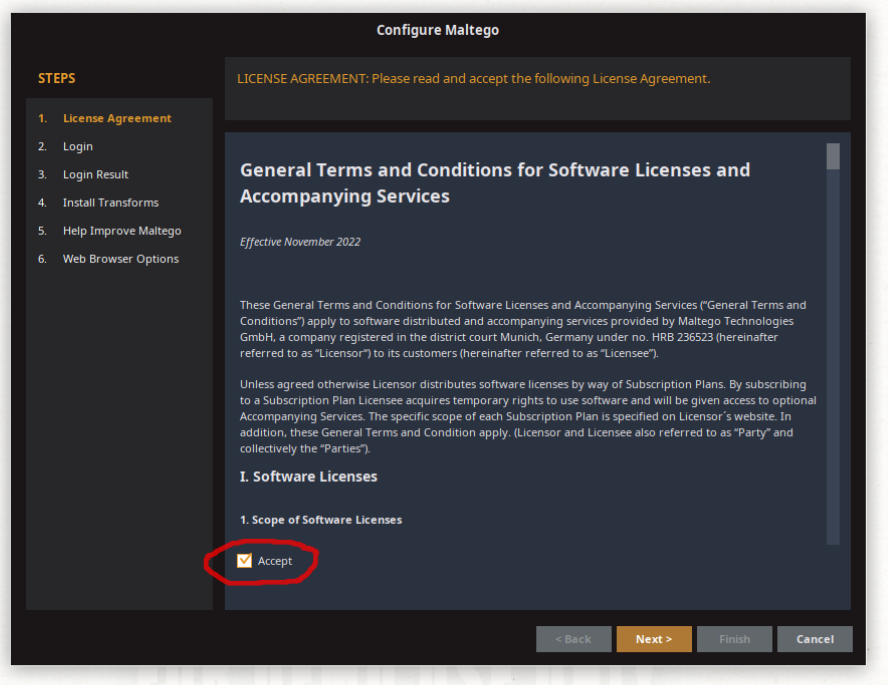

Нажмите на кнопку 'RUN', после чего появится окно конфигурации Maltego. Здесь необходимо войти в систему и выполнить первую настройку. Прежде всего, необходимо согласиться с Условиями использования, как показано на скриншоте ниже:

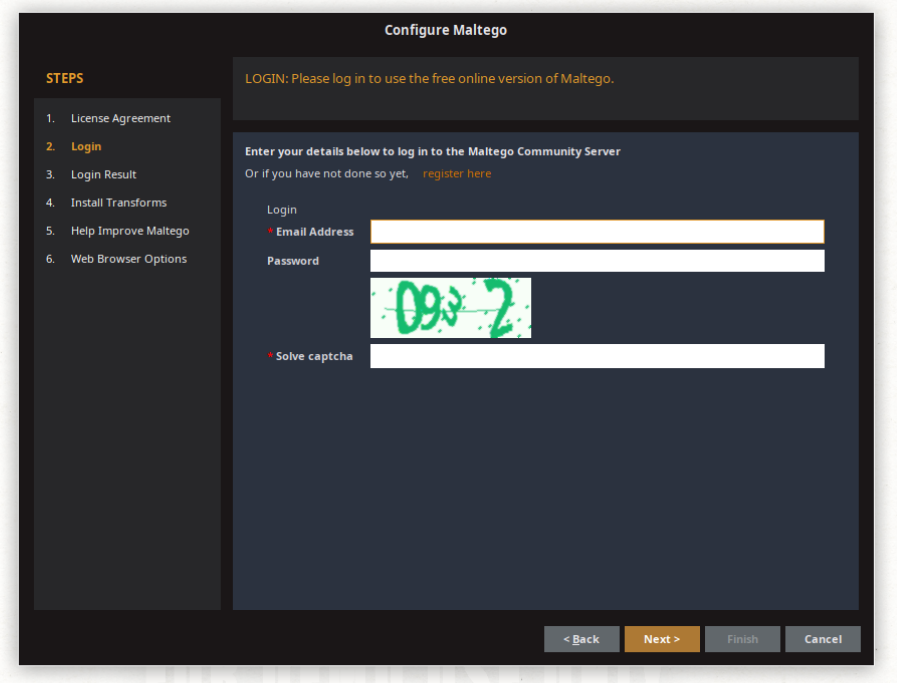

Далее необходимо зарегистрироваться для создания учетной записи (если у вас ее нет). Нажмите кнопку «Зарегистрироваться», после чего в вашем браузере откроется страница регистрации. Введите свои учетные данные, подтвердите регистрацию электронной почты и войдите в систему.

Если у вас нет аккаунта в Matlego, то вам будет необходимо его зарегистрировать.

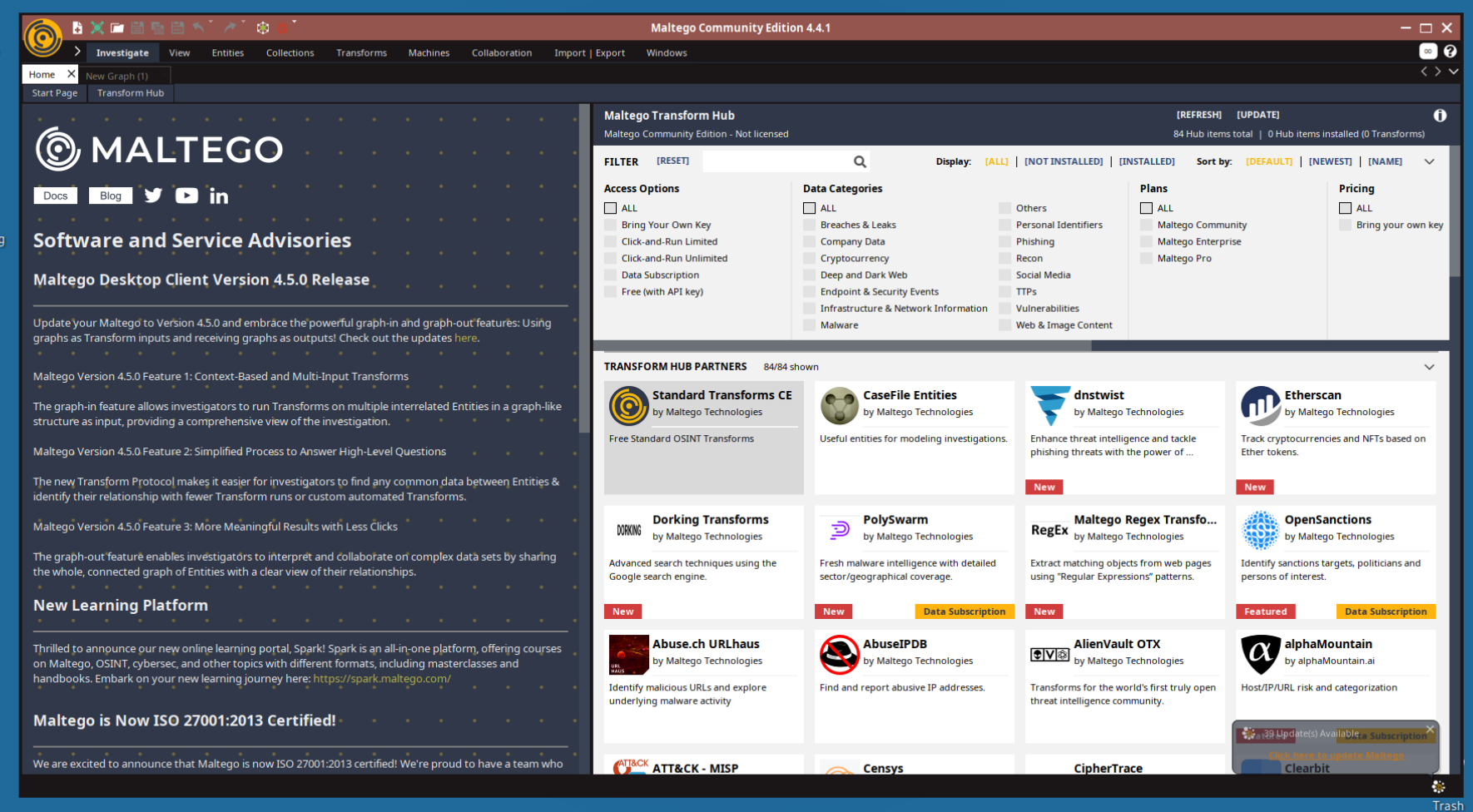

После регистрации, необходимо будет войти под зарегистрированной учетной записью. После успешного входа и скачивания необходимых обновлений Maltego, откроется основное окно:

Запуск Maltego на Kali Linux

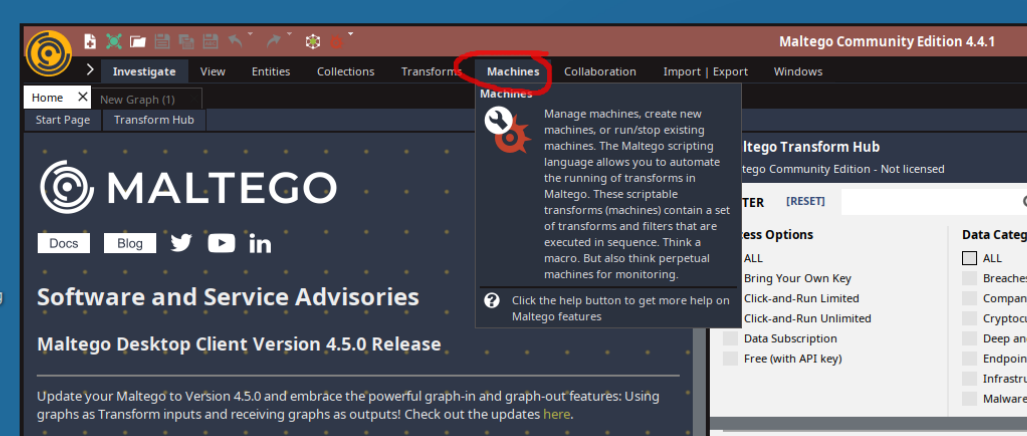

Теперь вы готовы к работе с Maltego: запустите машину, нажав на кнопку Run Machine из папки Machines в папке Menu:

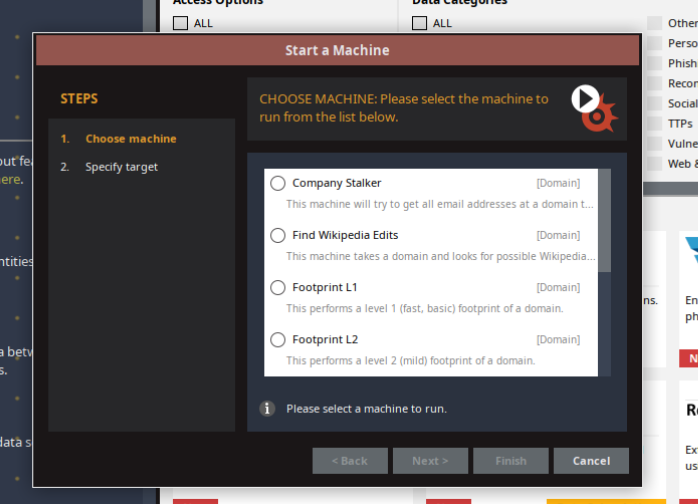

Обычно, когда выбран Maltego Public Servers, для выбора машины доступны следующие опции:

Company Stalker: получение всех адресов электронной почты в домене и просмотр того, какие из них перекликаются в социальных сетях. Также можно загружать и извлекать метаданные документов, опубликованных в Интернете.

Find Wikipedia edits: возможность находить псевдонимы из Википедии и осуществлять поиск по всем платформам социальных сетей.

Footprint L1: определяет базовый след домена.

Footprint L2: определяет средний уровень следа домена.

Footprint L3: более глубокое изучение домена. Обычно используется с осторожностью, поскольку потребляет все ресурсы.

Footprint XXL: работа с более крупными целями, например, с компаниями, имеющими собственные центры обработки данных и желающими получить отпечатки, просматривая записи Sender Policy Framework (SPF), которые хотят нетблокировать или обратно делегировать DNS на серверы имен.

Person - Email Address:: получить адрес электронной почты человека и посмотреть, где он используется в Интернете. Введите полный адрес электронной почты, а не домен.

URL - Информация о сети и домене:: Это преобразование позволяет определить информацию о домене для других ДВУ. Например, если мы предоставим www.yandex.ru, оно определит www.yandex.com, yandex.kz, и так далее и тому подобное.

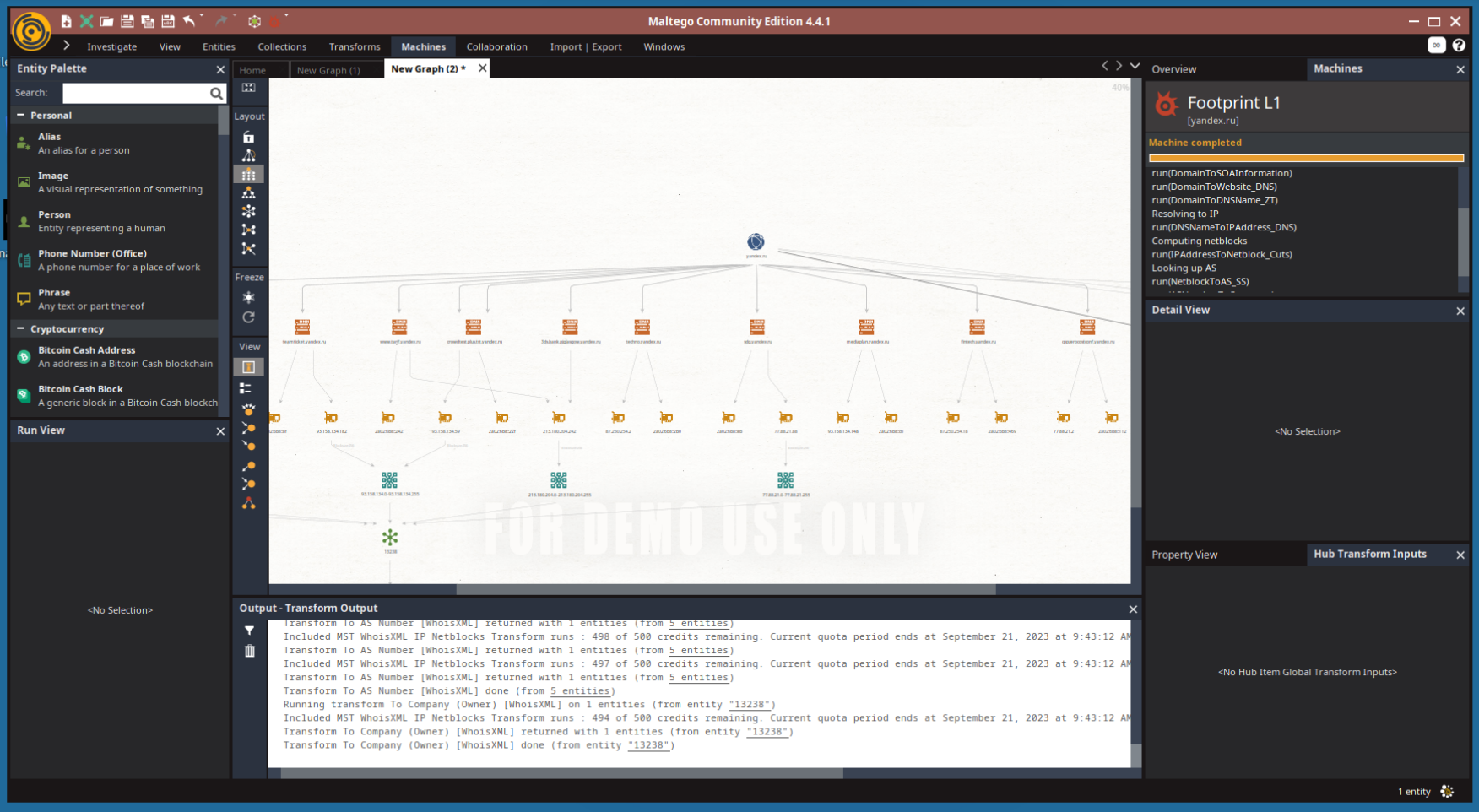

Специалисты по кибербезопасности как правило обычно начинают с Footprint L1, чтобы получить базовое представление о домене и потенциально доступных поддоменах и связанных с ними IP-адресах. Хотя в процессе сбора информации целесообразно начать именно с него, специалисты по пентестированию могут использовать и все остальные машины, как описано выше, для достижения своих целей. После выбора машины необходимо нажать «Далее» и указать домен, например yandex.ru.

В левом верхнем углу скриншота выше показано окно палитры. В окне палитры можно выбрать тип объекта, по которому будет собираться информация; в Maltego объекты делятся на следующие шесть групп:

Устройства: телефоны и камеры.

Инфраструктура. Например, AS, DNS-имена, домены, IPv4-адреса, MX-записи, NS-записи, сетевые блоки, URL и веб-сайты.

Местоположение.

Проникновение — тестирование на проникновение.

Личные данные: псевдонимы, документы, адреса электронной почты, изображения, люди, номера телефонов, фразы.

Социальная сети

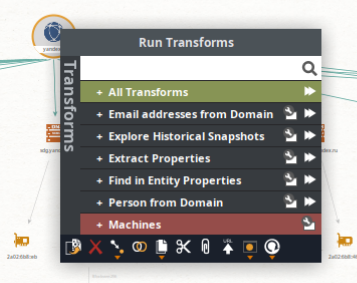

Щелкните правой кнопкой мыши на доменном имени, чтобы увидеть все возможные конверсии для этого доменного имени:

DNS домена.

Данные владельца домена.

Адреса электронной почты домена.

Файлы и документы из домена.

Другие преобразования, такие как To Person, To Phone numbers и To Website.

Все данные (All transforms)

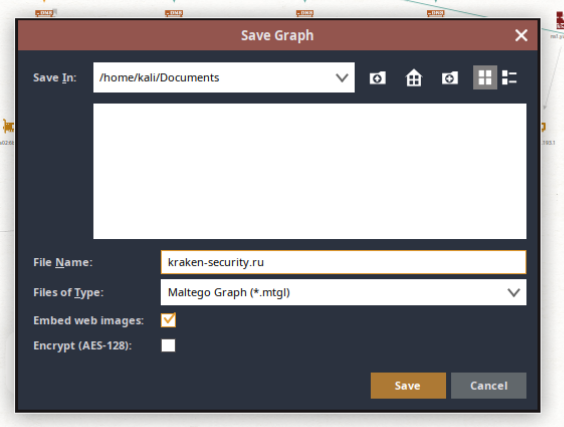

Если вы хотите изменить домен, необходимо сначала сохранить текущий график. Для сохранения графика щелкните на значке Maltego и выберите Save. График сохраняется в формате файла Maltego graph (.mtgl) с дополнительным шифрованием файла с помощью AES-128.

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Last updated