Анализируем трафик с ZUI (Zed User Interface)

В этой статье расскажем о сканере ZUI и как с его помощью можно анализировать трафик.

Что такое ZUI

Установка ZUI на Linux

wget "https://github.com/brimdata/brim/releases/download/v0.31.0/Brim-0.31.0.deb"

sudo chmod +x ./Brim-0.31.0.deb; apt install ./Brim-0.31.0.debУстановка ZUI на Windows и macOS

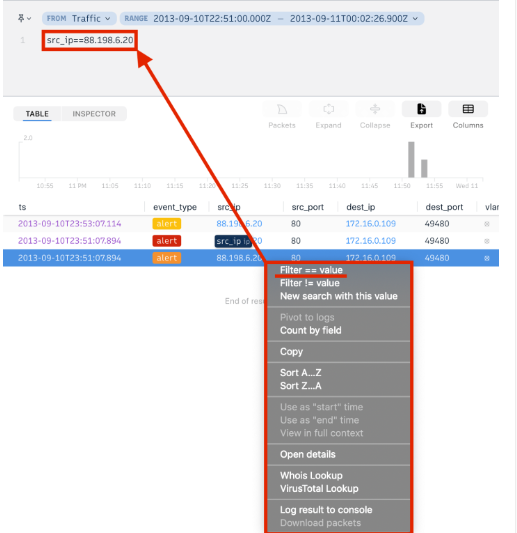

Как использовать ZUI

Last updated