Обзор инструментов Red Team

Это статья про базу атакующих пентестеров. Мы подобрали инструменты, которые преступники используют чаще всего: от сбора информации до повышения привилегий.

Сбор информации

Shodan

Поисковая система для идентификации устройств в Интернете.

Широкое распространение IoT-устройств в интернет-сетях и, как правило, низкий уровень их защиты делают их привилегированной отправной точкой для атак.

Google Dorks

Поисковые системы — всё еще рабочий метод поиска информации, собранной и проиндексированной автоматическими ботами.

Crt.sh

Удобная распределенная база данных с веб-интерфейсом для поиска SSL-сертификатов и журналов прозрачности сертификатов.

Этот инструмент можно использовать для обнаружения доменов, внутренних сертификатов с внутренними именами/доменами, электронной почты и другой конфиденциальной информации.

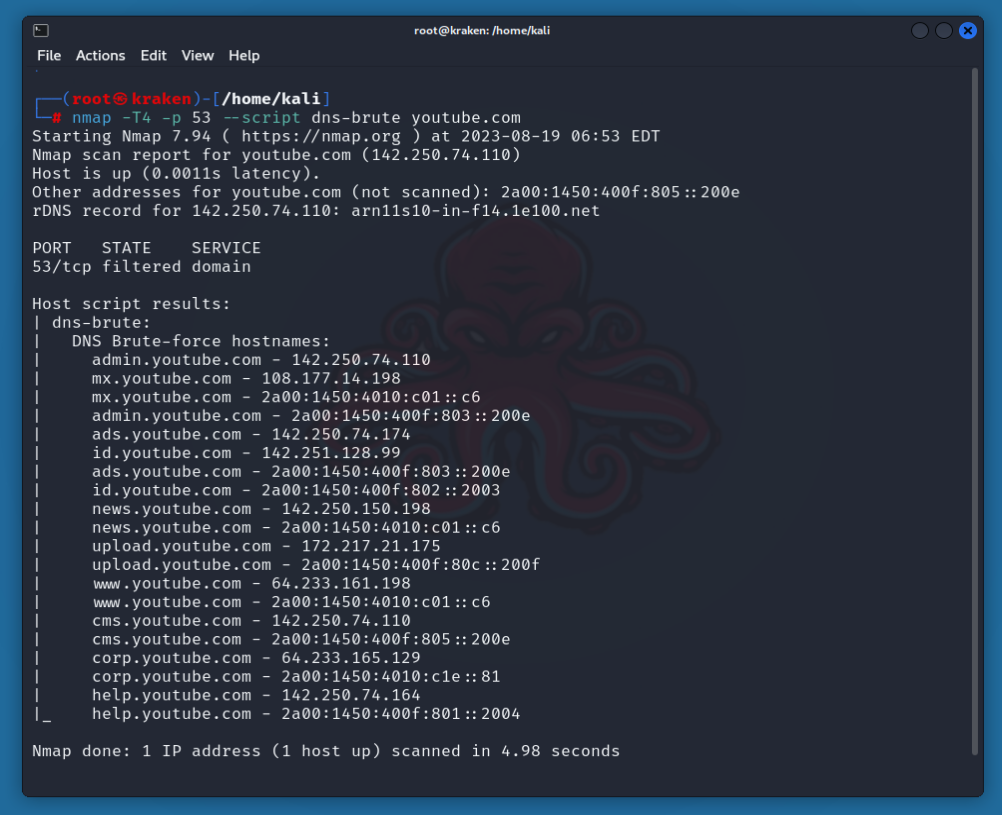

Nmap

Один из наиболее известных инструментов для активного обнаружения.

Это понятный и мощный сканер с множеством функций. Он способен обнаруживать уязвимости, соответствующую информацию и даже многие эксплойты (nse-скрипты).

Поиск лазеек

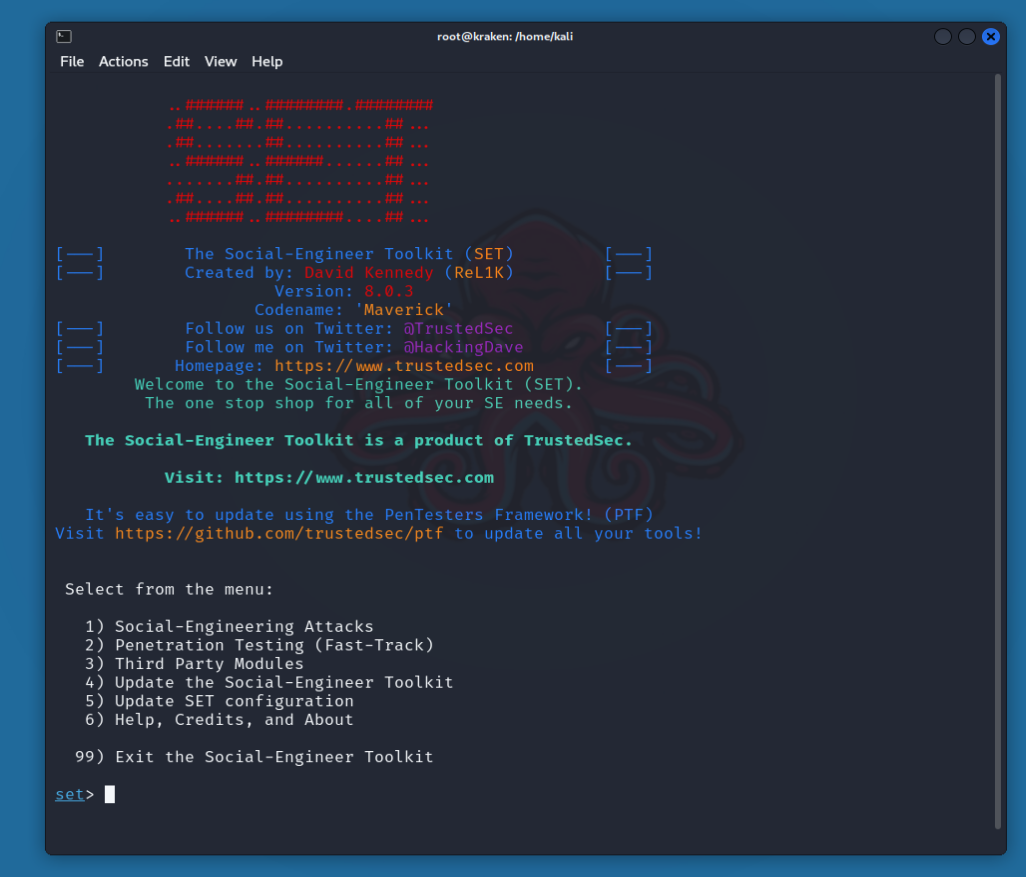

SET

Social Engineering Toolkit (SET) — инструмент с открытым исходным кодом, объединяющий ряд заранее просчитанных атак и техник для целей социальной инженерии.

Эти инструменты включают в себя клонирование легитимных сайтов, распространение кампаний социальной инженерии и массовую рассылку электронных писем.

Invoke-Obfuscation

Инструмент для обфускации скриптов и команд оболочки. Обфускация → процесс, когда меняют исходный или исполняемый код, оставляя его функциональность, но затрудняя анализ и понимание алгоритмов.

Злоумышленники могут использовать этот инструмент для создания собственных сложных скриптов и обхода обнаружения антивирусов и EDR.

Macro_pack $

Инструмент для «красных» команд, который автоматизирует обфускацию и создание документов MS Office, скриптов VB и других форматов.

Например, этот инструмент полезен для запуска CobalStrike, распространенного метода работы вредоносной программы Emotet, непосредственно из документов Word.

Доставка и эксплуатация

Gophish

Набор инструментов для борьбы с фишингом с открытым исходным кодом. Он позволяет организовать и провести фишинговые атаки и тренинги по повышению осведомленности о безопасности.

The Browser Exploitation Framework

BeEF расшифровывается как The Browser Exploitation Framework. Это среда безопасности, позволяющая использовать векторы атак на стороне клиента.

BeEf обходит окружение и позволяет получить доступ к цели с помощью простого веб-браузера.

Повышение привилегий

После успешного выполнения этих шагов и закрепления на новом месте пора повысить привилегии (privesc) на целевой машине. Наиболее часто в поле privesc используется сценарий повышения привилегий пользователя до admin или root.

BloodHound

Один из наиболее известных инструментов для атак в области кибербезопасности.

Этот инструмент полезен как для «красных», так и для «синих» команд. Его используют для визуализации сетей Active Directory (AD) и определения списков контроля доступа, пользователей и связей. Для использования BloodHound требуется действительный пользователь AD. Он может быть получен из утечки базы данных или путем отравления внутренней сети, например, с помощью инструментов ответчика.

PowerUp

Инструмент PowerShell, позволяющий контролировать неправильную конфигурацию и выполнять различные атаки с повышением привилегий в системах Windows.

Инструмент предоставляет модули и методики для эксплуатации уязвимых служб и других возможностей повышения привилегий.

PEASS — Privilege Escalation Awesome Scripts SUITE

Инструмент, который находит возможности повышения конфигурации для операционных систем Windows, Linux/Unix* и macOS.

Боковое перемещение

На этом этапе пентестеры перемещаются внутри сети в поисках наиболее ценных активов и, в зависимости от начального масштаба, получают доступ к другим сетям.

CrackMapExec

Оценивает и использует уязвимости в средах active directory. Для получения учетных данных и навигации по активной директории использует Mimikatz.

LaZagne

Инструмент для восстановления паролей, который извлекает их почти из любого места.

Получение доступа

Impacket

Набор классов Python для работы с сетевыми протоколами. Impacket ориентирован на предоставление низкоуровневого программного доступа к пакетам и имеет набор автономных сценариев для различных сценариев обновления и доступа.

CobaltStrike

Мощный пакет для пост-эксплуатации и эмуляции долгосрочного агента.

Metasploit

Предоставляет информацию об уязвимостях и помогает эксплуатировать уязвимости и повышать привилегии на целевой машине.

Инструмент генерирует множество настраиваемых полезных нагрузок, управляет жертвами (ботами) через C2-сервер и может использовать многие другие возможности.

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Last updated